L’articolo di oggi riguarda un argomento di interesse recente ovvero KRACK.

Molti di voi avranno già letto qualche articolo a riguardo, se come me seguite i vari blog e siti di informazioni tecniche.

Ad essere sincero dai primi articoli trovati, non avevo capito molto.

Questo perchè, qualche giorno fa si iniziò a parlare di KRACK, senza però sapere di preciso di cosa si trattasse nello specifico.

Si sapeva soltanto che un gruppo di ricerca dell’Università di Lovanio in Belgio avesse scoperto un sistema per “bucare” il famoso protocollo wireless WPA2.

Per chi non sapesse cosa è il WPA2, sappiate che nel 99% dei casi in cui voi vi connettete ad una rete wireless, quando inserite la parola chiave per accedere alla rete, il protocollo selezionato è il WPA2.

Quindi nessuno è al sicuro, nessuno si salverà dall’olocausto informatico, o forse no?

Prima vediamo dove sta il problema.

KRACK WPA2 – Cosa è?

Prima di vedere quali accorgimenti prendere per risolvere il problema, capiamo in cosa consiste.

KRACK sta per Key Reinstallation AttaCK ovvero la capacità di forzare il protocollo WPA2 ed eseguire una reinstallazione della chiave usata per criptare la connessione.

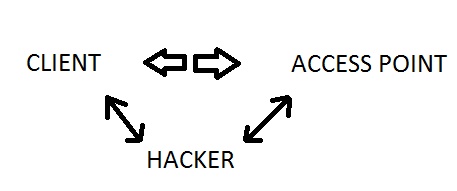

Per i più esperti, è una variante del classico metodo di cracking informatico denominato man-in-the-middle.

L’hacker che vuole venire a conoscenza dei vostri dati, si pone in mezzo alla comunicazione che avviene tra voi e il vostro Access Point.

Tutti i pacchetti che viaggiano in questa connessione, sono catturati dal software installato nel dispositivo dell’hacker, il quale inizia ad inviare dei pacchetti appositamente modificati, spacciandosi per il corretto interlocutore.

Fin qui non c’è nulla di nuovo e chi mastica un pò di sicurezza informatica, saprà che esiste questa possibilità.

Proprio per questo motivo esistono protocolli ben progettati e che basano la loro sicurezza su meccanismi di crittografia avanzata.

Nel caso della WPA2, il protocollo usa un sistema 4-way handshake.

Il client per avviare la connessione ad una rete WiFi effettua uno scambio di pacchetti, utile per confermare che esso e l’access point condividono la stessa chiave e permette di creare una nuova chiave di cifratura che sarà usata per tutta la durata della connessione.

L’installazione della nuova chiave di cifratura avviene al terzo passo del protocollo.

Qui entra in gioco la falla scoperta nel WPA2.

Il protocollo WPA2, prevede anche la possibilità di perdere dei pacchetti durante le sue fasi.

Nel caso in cui il terzo messaggio venga perduto, l’access point invierà nuovamente il pacchetto.

Il client ricevuto questo pacchetto installerà nuovamente il certificato e farà partire il contatore da zero.

Il problema sta proprio qui.

Questo processo, permette all’hacker di inviare più volte al client lo stesso messaggio e usando tecniche di injection e decoding, riuscirà a decodificare pian piano i pacchetti.

Nel caso peggiore, potrà riuscire perfino a forzare l’installazione di una chiave fasulla che conosce benissimo e da quel momento sarà in grado di decriptare i pacchetti senza alcuna difficoltà.

Il problema non sussisterebbe se l’installazione della chiave avvenisse solo una volta, sfortunatamente non è così.

KRACK WPA2 – Dispositivi coinvolti

I dispositivi coinvolti da questa falla del protocollo WPA2 sono tutti i dispositivi wireless moderni.

Nessun sistema operativo o dispositivo wireless è immune al problema.

Windows, iOS, Android, Mac, Linux, router WiFi etc.

Al contrario di quello che si possa pensare i peggiori attacchi possono essere portati contro dispositivi dotati di Android e Linux.

Questo avviene perchè sia Linux che Android usano la versione open della WPA2 denominata wpa_supplicant.

Questa tipologia di attacco, con questa versione del protocollo, permette all’hacker di sostituire la chiave installata con una fake composta da soli zeri.

Invece non avviene con Windows ed altri sistemi che usano delle versioni proprietarie del protocollo, anche se non sono del tutto immuni in quanto sono comunque aperti ad attacchi più complessi.

KRACK WPA2 – Possibili pericoli

Il motivo per cui l’ambiente informatico in questi giorni è in subbuglio è molto semplice.

Una tale falla non è una questione da poco.

Se KRACK venisse messo all’opera, un Hacker sarebbe in grado di sottrarre username e password, numeri di carta e dati sensibili, oppure iniettare del codice malevolo in siti apparentemente sani.

Come potrete capire, se questo avvenisse, allora si che sarebbe un vero e proprio olocausto informatico.

KRACK WPA2 – Soluzioni

Fortunatamente la situazione è si rischiosa ma non critica.

Il motivo è molto semplice.

L’attacco per essere messo in atto deve possedere diversi requisiti:

- Dispositivo client con WPA2 fallato

- Access Point con WPA2 fallato

- Hacker che si trova a distanza di wireless, ovvero molto vicino a casa vostra (chi è che non ha un hacker come vicino di casa)

Inoltre anche se l’attacco ha successo, non è detto che l’hacker sia in grado di rubare i vostri dati.

Questo perchè sempre più spesso le comunicazioni avvengono mediante protocollo HTTPS che aggiunge un ulteriore livello di crittografia alla comunicazione.

Perciò dopo aver aperto la prima porta, l’hacker si troverebbe un altra porta da aprire e non è detto che ci riesca.

In questo caso dipende molto dall’app usata o dal sito visitato.

Se usano correttamente l’HTTPS, non sarà possibile rubare alcun dato.

Invece, se non è configurato correttamente e alcune parti della comunicazione non è protetta, l’hacker potrebbe essere in grado di rubare queste informazioni.

Ad ogni modo, tornando ai tre punti visti prima, per risolvere il problema bisogna eliminare uno di quei tre elementi.

Perciò i consigli sono:

- Aggiornare il vostro dispositivo. Windows ed altri sistemi hanno già rilasciato la patch per correggere questo problema. Android lo dovrebbe fare a breve.

- Aggiornare i vostri router e modem. Non tutti i produttori sono pronti o disposti a fare delle patch nel breve, alcuni infatti affermano che il problema è limitato e rilasceranno la patch solo se sarà riscontrato qualche caso.

- Con questo punto voglio evidenziare che non si può verificare questo attacco se mi collego alla rete con cavo o mi sto connettendo alla mia wireless nella mia sperduta baita in montagna. Quindi il mio consiglio è “Non accedete a wireless che non conoscete se non avete già aggiornato il vostro dispositivo”.

Un ultima cosa, quando ho letto per la prima volta qualche argomento riguardo KRACK, la prima cosa che pensai è di abilitare il controllo degli accessi tramite MAC address sul mio router.

Bene questo è del tutto inutile, perchè questo tipo di attacco non accede alla vostra rete, anzi dopo che l’attacco è andato a buon fine, potrà benissimo anche modificare i dati del MAC address.

KRACK WPA2 – Approfondimenti

Se siete interessati ad avere approfondimenti riguardo KRACK, vi consiglio di visitare il sito creato appositamente degli scopritori della falla: krackattacks.com

Se volete invece vedere un esempio di attacco, guardate questo video.

KRACK WPA2 – Conclusioni

La stampa ha dato molto risalto a questa notizia, perchè a conti fatti, il problema non è da sottovalutare.

Come avete visto, presto saranno disponibili anche le diverse patch per i diversi dispositivi.

Il problema sta nel capire chi dovrebbe poi installarle.

Per i dispositivi client, è molto probabile che il sistema operativo si auto aggiornerà come ad esempio nel caso di Windows.

Ho il dubbio che per i vecchi dispositivi valga la stessa regola.

Ad esempio Windows 98 non è più supportato dagli aggiornamenti, quindi scordatevi l’aggiornamento automatico.

Non solo, molti utenti spesso disabilitano gli aggiornamenti automatici perchè li ritengono invadenti.

Magari un giorno ogni sei mesi lo dedicano a questo scopo, però nel frattempo rimangono scoperti.

Infine, chi aggiornerà i dispositivi come modem o router?

In questo caso potrebbe essere necessario scaricare manualmente l’aggiornamento e applicarlo.

Non tutti sono in grado di realizzare un operazione del genere.

Non è nemmeno detto che la casa produttrice abbia rilasciato la patch, perchè convinti che il problema è limitato.

Glielo spiegate voi che alla lunga i nodi vengono sempre al pettine e che anche se limitato è sempre un problema?

Se l’articolo vi è stato utile o l’avete trovato interessante, ricordatevi di condividerlo con gli amici e se volete rimanere sempre aggiornati sulle ultime novità, iscrivetevi alle mie pagine e al canale YouTube.

Andrea